Le plus grand risque pour vos comptes n’est pas la complexité de votre mot de passe, mais l’absence d’une deuxième serrure numérique : l’authentification multifacteur (MFA).

- Même le meilleur mot de passe peut fuiter et se retrouver en vente sur le dark web ; il ne suffit plus à vous protéger.

- Seul le MFA, qui combine ce que vous savez (mot de passe) avec ce que vous possédez (votre téléphone), peut réellement bloquer une usurpation d’identité.

Recommandation : Activez immédiatement le MFA sur vos 5 comptes essentiels (email, banque, Ameli, impôts) en suivant notre guide. C’est devenu un acte d’hygiène numérique non négociable.

« Encore un code à taper ? Une notification à valider sur mon téléphone ? C’est fastidieux ! » Si cette pensée vous a déjà traversé l’esprit, vous n’êtes pas seul. Pendant des années, on nous a répété que la clé de la sécurité en ligne résidait dans des mots de passe longs, complexes et impossibles à retenir. Nous avons jonglé avec des dizaines de combinaisons, les avons notées sur des post-its ou, pire, réutilisées partout, en espérant que cela suffirait.

La vérité est brutale : votre mot de passe, aussi complexe soit-il, est déjà probablement compromis ou le sera bientôt. Dans un monde où les fuites de données massives sont quasi-hebdomadaires, partir du principe que vos identifiants sont secrets est une illusion dangereuse. La vraie question n’est plus de savoir comment protéger votre mot de passe, mais comment le rendre inutile pour un pirate qui l’aurait volé. La réponse tient en trois lettres : MFA (Multi-Factor Authentication), ou authentification multifacteur.

Considérez ceci : vous ne laisseriez jamais la porte de votre maison ouverte en vous contentant de cacher la clé sous le paillasson. Pourtant, c’est exactement ce que vous faites en ligne sans le MFA. Le mot de passe est la clé, facile à copier ou à voler. Le MFA est la serrure sur la porte. Cet article n’est pas un guide de plus sur « une option de sécurité ». C’est un manifeste pour vous convaincre que le MFA n’est plus négociable. C’est le nouveau standard, la base de votre hygiène numérique. Nous allons déconstruire les mythes qui vous freinent, vous montrer quelle méthode choisir et vous fournir un plan d’action concret pour blinder vos comptes les plus importants en moins de 15 minutes.

Pour naviguer efficacement à travers les différentes facettes de cette protection essentielle, nous aborderons les concepts fondamentaux, comparerons les outils à votre disposition et vous fournirons des guides pratiques. Ce parcours vous permettra de passer de la simple connaissance à une action de protection concrète.

Sommaire : Pourquoi la double authentification est devenue la nouvelle norme de sécurité

- Savoir, posséder, être : les 3 piliers de l’authentification forte expliqués simplement

- Mfa par sms, application ou clé physique : quelle est la meilleure méthode pour protéger vos comptes ?

- Les réponses à toutes les questions que vous vous posez sur la double authentification (et qui vous freinent pour l’activer)

- Activez le mfa maintenant : le guide pour protéger vos 5 comptes les plus importants en 15 minutes

- Les nouvelles attaques qui visent à contourner la double authentification

- Votre gestionnaire de mots de passe peut faire bien plus que vous ne le pensez

- Le code à 3 chiffres au dos de votre carte est-il une protection efficace ?

- Arrêtez de mémoriser vos mots de passe, votre cerveau a mieux à faire : la révolution du gestionnaire

Savoir, posséder, être : les 3 piliers de l’authentification forte expliqués simplement

L’authentification multifacteur repose sur un principe simple mais redoutablement efficace : pour prouver votre identité, vous devez fournir au moins deux preuves issues de catégories différentes. Pensez à un coffre-fort de haute sécurité. Il ne suffit pas d’avoir la combinaison (ce que vous savez), il faut aussi avoir la clé physique pour l’ouvrir (ce que vous possédez). Le MFA applique cette logique à votre vie numérique.

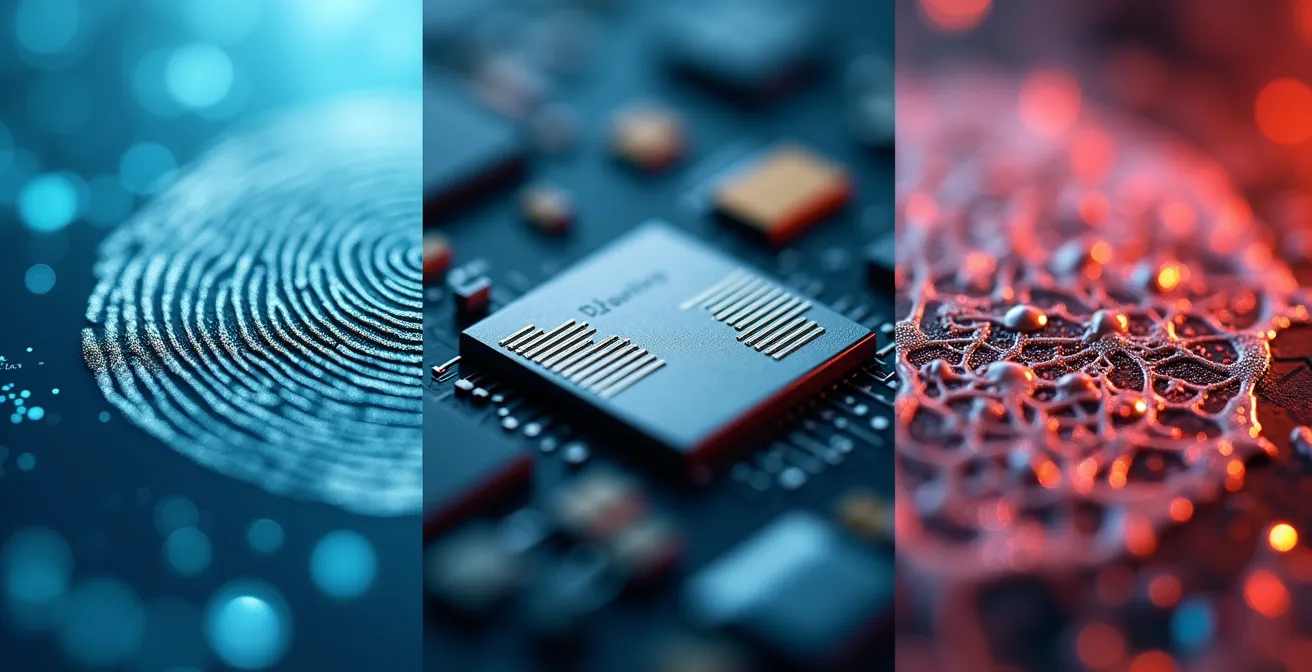

Ces catégories, ou « facteurs », sont au nombre de trois. Leur combinaison rend la tâche d’un usurpateur exponentiellement plus difficile. Pour bien comprendre leur rôle, l’illustration suivante les met en perspective de manière métaphorique.

Comme le montre cette image, chaque facteur est une couche de protection distincte. Les trois piliers de l’authentification sont :

- Le facteur de connaissance (CE QUE VOUS SAVEZ) : C’est l’information secrète que vous seul êtes censé connaître. Le mot de passe en est l’exemple le plus courant, mais cela inclut aussi le code PIN de votre carte bancaire ou la réponse à une question de sécurité.

- Le facteur de possession (CE QUE VOUS POSSÉDEZ) : Il s’agit d’un objet physique que vous avez en votre possession. Votre smartphone qui reçoit un code ou une notification à valider est le meilleur exemple. Cela peut aussi être une clé de sécurité USB (type YubiKey) ou un badge d’entreprise.

- Le facteur d’inhérence (CE QUE VOUS ÊTES) : Ce facteur est lié à vos caractéristiques biométriques uniques. Votre empreinte digitale pour déverrouiller un téléphone, la reconnaissance faciale (Face ID) ou un scan de l’iris en sont des exemples parfaits.

Un quatrième pilier implicite, la localisation (où vous êtes), est de plus en plus utilisé. Par exemple, une connexion depuis un pays inhabituel peut déclencher une alerte, même avec un mot de passe correct. L’activation du MFA consiste donc à exiger la validation d’au moins deux de ces piliers, rendant un simple mot de passe volé totalement inefficace.

Comprendre cette trinité est la première étape pour cesser de voir le MFA comme une contrainte, et commencer à le percevoir comme une architecture de sécurité intelligente et multicouche.

Mfa par sms, application ou clé physique : quelle est la meilleure méthode pour protéger vos comptes ?

Une fois le principe du MFA accepté, la question cruciale devient : quelle méthode choisir ? Toutes ne se valent pas en matière de sécurité et de praticité. Le SMS, bien que populaire, est aujourd’hui considéré comme la méthode la moins sûre en raison d’une vulnérabilité majeure : le « SIM swapping ». Pour y voir plus clair, le tableau suivant compare les options les plus courantes pour un utilisateur en France.

Cette analyse comparative, basée sur les recommandations d’experts en sécurité comme ceux de TrustBuilder dans leur feuille de triche sur le MFA, vous aidera à faire le bon choix en fonction du niveau de sensibilité de vos comptes.

| Méthode | Niveau de sécurité | Facilité d’usage | Cas d’usage recommandé | Principal risque |

|---|---|---|---|---|

| SMS | Faible ⚠️ | Très facile | Comptes peu sensibles (Vinted, LeBonCoin) | SIM swapping |

| Application (TOTP) | Élevé ✓ | Facile | Email, réseaux sociaux, Ameli | Perte du téléphone |

| Clé physique (FIDO2) | Très élevé ✓✓ | Moyen | Comptes bancaires, cryptomonnaies | Perte de la clé |

| Passkeys | Très élevé ✓✓ | Très facile | Tous comptes (futur standard) | Synchronisation multi-appareils |

Le principal défaut du SMS est sa vulnérabilité au « SIM Swapping ». Un pirate peut, par ingénierie sociale, convaincre votre opérateur téléphonique de transférer votre numéro sur une nouvelle carte SIM qu’il contrôle. Il reçoit alors tous vos appels, SMS, y compris les codes de double authentification. L’impact peut être dévastateur.

Étude de cas : L’attaque par SIM swapping qui a coûté 36 millions de dollars

En 2021, un adolescent a exploité la technique du SIM swapping pour voler plus de 36 millions de dollars en cryptomonnaie. L’attaquant a convaincu l’opérateur téléphonique de transférer le numéro de la victime sur une nouvelle carte SIM, interceptant ainsi tous les codes SMS de double authentification. Cette affaire illustre pourquoi l’ANSSI (Agence nationale de la sécurité des systèmes d’information) déconseille formellement l’usage du SMS pour les comptes sensibles, recommandant plutôt les applications d’authentification ou les clés physiques.

Pour la majorité des utilisateurs, la meilleure stratégie est un panachage : utiliser une application d’authentification (comme Google Authenticator, Microsoft Authenticator ou Authy) pour la plupart des comptes, et réserver une clé physique pour les actifs les plus critiques comme un portefeuille de cryptomonnaies ou un compte d’investissement majeur.

Les réponses à toutes les questions que vous vous posez sur la double authentification (et qui vous freinent pour l’activer)

Au-delà des aspects techniques, les principaux obstacles à l’adoption du MFA sont psychologiques. La peur de se bloquer l’accès à ses propres comptes, la complexité perçue ou la difficulté d’aider ses proches sont des freins puissants. Pourtant, des solutions simples existent pour chacune de ces inquiétudes. Il s’agit moins d’un problème technologique que d’un enjeu de pédagogie et d’accompagnement.

Le sentiment d’être dépassé est courant, surtout lorsqu’il s’agit d’accompagner des membres de sa famille moins à l’aise avec le numérique. La clé est la patience et la dédramatisation, en transformant une tâche technique en un moment de transmission et de protection mutuelle.

La perception du MFA comme une barrière infranchissable en cas de problème est l’idée reçue la plus tenace. En réalité, tous les services sérieux ont prévu des mécanismes de récupération robustes. Le plus important est de les mettre en place au moment de l’activation du MFA, et non lorsque le problème survient. Il faut voir ces mécanismes non pas comme une complication, mais comme votre « double de clés » numérique, à conserver en lieu sûr.

De même, la crainte d’être bloqué en voyage, sans réseau, est infondée pour les méthodes les plus modernes. Les applications d’authentification (TOTP) sont conçues pour fonctionner entièrement hors-ligne. Elles utilisent un algorithme basé sur le temps et une clé secrète partagée, ne nécessitant aucune connexion internet pour générer des codes valides. Le MFA par application est donc bien plus fiable à l’étranger que le MFA par SMS, qui dépend du roaming et de la couverture réseau.

L’effort initial pour comprendre et mettre en place ces filets de sécurité est minime comparé à la tranquillité d’esprit qu’ils procurent et au cauchemar administratif que représente la récupération d’un compte piraté.

Activez le mfa maintenant : le guide pour protéger vos 5 comptes les plus importants en 15 minutes

La théorie, c’est bien. L’action, c’est mieux. Passer à l’acte est la seule chose qui compte pour votre sécurité. Le sentiment d’urgence n’a jamais été aussi palpable, notamment en France. Le piratage massif des données de France Travail début 2024 en est la preuve la plus glaçante.

Étude de cas : France Travail, 43 millions de victimes faute de MFA suffisant

Entre février et mars 2024, des pirates ont accédé aux systèmes de France Travail, compromettant les données personnelles de 43 millions de personnes. Les attaquants ont exploité des failles et obtenu un accès non autorisé. Suite à cette attaque, Marie-Laure Denis, Présidente de la CNIL, a estimé que près de 80% des grandes violations de données enregistrées en 2024 auraient pu être évitées grâce à une authentification forte comme le MFA sur les comptes des agents et les systèmes internes.

Ce n’est pas une fatalité. Vous pouvez, dès maintenant, rendre ce type d’attaque beaucoup plus difficile en blindant les clés de votre vie numérique. Tout commence par la protection de votre boîte mail principale, car c’est elle qui permet de réinitialiser tous vos autres mots de passe. Voici le plan d’action prioritaire pour tout citoyen français.

Votre plan d’action : les 5 comptes à blinder en priorité

- Votre boîte mail principale (Gmail, Outlook) : C’est la clé de voûte de votre sécurité numérique car elle permet de réinitialiser tous vos autres mots de passe. Activez le MFA via une application d’authentification.

- Votre compte Ameli.fr : Protégez vos données de santé sensibles, l’accès à FranceConnect et vos remboursements. Le service propose une authentification renforcée, activez-la.

- Votre compte Impots.gouv.fr : Sécurisez vos données fiscales et prévenez les fraudes à la déclaration. L’accès via FranceConnect, une fois ce dernier sécurisé, est une excellente option.

- Votre compte bancaire principal : La plupart des banques imposent déjà une validation forte (DSP2), mais vérifiez dans votre application que toutes les options de sécurité (validation mobile, etc.) sont bien activées.

- Votre compte e-commerce principal (Amazon, etc.) : Évitez les achats frauduleux et le piratage de vos moyens de paiement enregistrés en activant le MFA dans les paramètres de sécurité de votre compte.

Chacune de ces actions prend moins de 3 minutes. En un quart d’heure, vous aurez érigé une barrière de protection significative autour de votre identité numérique. Ne remettez pas à demain.

Les nouvelles attaques qui visent à contourner la double authentification

L’authentification multifacteur est une barrière extrêmement efficace, mais elle n’est pas une forteresse imprenable. Les cybercriminels adaptent constamment leurs techniques pour tenter de la contourner. Connaître ces méthodes n’a pas pour but de vous effrayer, mais de vous rendre plus vigilant et de renforcer votre dernière ligne de défense : votre bon sens. La méthode d’attaque la plus répandue reste l’hameçonnage (phishing).

Le phishing ne vise plus seulement à voler votre mot de passe, mais aussi à vous duper pour que vous donniez le code MFA ou que vous validiez une connexion frauduleuse. L’ampleur du phénomène est massive. En effet, selon une étude récente, près de 73% des Français ont été confrontés à une tentative d’hameçonnage en 2024, ce qui montre que la vigilance est plus que jamais de mise.

Voici les deux principales techniques de contournement du MFA :

- Le « MFA Fatigue Bombing » (harcèlement par notifications) : Le pirate, qui a déjà votre mot de passe, tente de se connecter à votre compte à répétition, déclenchant une avalanche de notifications de validation MFA sur votre téléphone. Il parie sur le fait que, par lassitude ou par erreur, vous finirez par cliquer sur « Approuver » pour que cela cesse. La règle d’or : si vous recevez une notification MFA que vous n’avez pas initiée, refusez-la systématiquement et changez votre mot de passe immédiatement.

- Le phishing en temps réel (Adversary-in-the-Middle) : Vous recevez un SMS ou un email frauduleux vous invitant à vous connecter sur un site miroir (une copie parfaite du site légitime). Vous entrez votre identifiant, votre mot de passe, puis le code MFA. Le pirate, dont le site agit comme un intermédiaire, récupère toutes ces informations en temps réel et les utilise pour se connecter au vrai site avant que le code n’expire. La règle d’or : ne cliquez jamais sur un lien dans un email ou un SMS pour vous connecter à un compte sensible. Tapez toujours l’adresse du site manuellement dans votre navigateur ou utilisez vos favoris.

La bonne nouvelle est que même ces techniques sophistiquées sont inefficaces contre les méthodes MFA les plus robustes, comme les clés de sécurité physique basées sur le standard FIDO2. Celles-ci lient l’authentification au site web légitime, rendant les sites de phishing totalement inutiles.

Votre gestionnaire de mots de passe peut faire bien plus que vous ne le pensez

Si le MFA est la serrure de votre porte numérique, le gestionnaire de mots de passe est le porte-clés intelligent qui non seulement garde toutes vos clés en sécurité, mais renforce aussi vos serrures. Beaucoup d’utilisateurs le voient encore comme un simple coffre-fort à mots de passe. C’est sous-estimer radicalement sa puissance. Les solutions modernes sont devenues de véritables tableaux de bord de votre sécurité personnelle.

Loin de se contenter de stocker des identifiants, ils deviennent un maillon essentiel de votre stratégie MFA. Ils centralisent et simplifient des actions qui, autrement, seraient dispersées et complexes. Plutôt que de jongler entre vos mots de passe et une application d’authentification séparée, vous pouvez tout gérer depuis une seule interface sécurisée.

Voici quatre fonctionnalités souvent méconnues qui transforment votre gestionnaire en un allié indispensable :

- Générateur de codes MFA intégré : La plupart des gestionnaires premium (comme Bitwarden ou 1Password) peuvent aussi générer vos codes d’authentification à usage unique (TOTP). Cela vous permet de centraliser mots de passe ET double authentification au même endroit, simplifiant radicalement le processus de connexion.

- Coffre-fort pour codes de secours : Où stocker les fameux « backup codes » que vous imprimez en cas de perte de votre téléphone ? Votre gestionnaire de mots de passe est l’endroit idéal : ils y sont chiffrés, sécurisés et accessibles depuis n’importe quel appareil de confiance.

- Audit de sécurité MFA : Les meilleurs gestionnaires analysent votre « coffre-fort » et vous signalent automatiquement les comptes importants pour lesquels vous n’avez pas encore activé le MFA, vous poussant à corriger ces failles.

- Conformité RGPD européenne : Pour les utilisateurs soucieux de la souveraineté de leurs données, il est judicieux de privilégier des solutions hébergeant leurs serveurs en Europe, comme Dashlane (France) ou NordPass (Lituanie).

En combinant la force d’un gestionnaire de mots de passe avec l’activation systématique du MFA, vous ne vous contentez pas d’ajouter des couches de sécurité ; vous construisez un véritable écosystème de protection cohérent et facile à gérer.

Le code à 3 chiffres au dos de votre carte est-il une protection efficace ?

Le cryptogramme visuel (CVV) au dos de votre carte bancaire a été l’une des premières formes de double authentification pour les achats en ligne. Il combinait la possession (la carte physique) et la connaissance (le code à 3 chiffres). Cependant, dans le paysage actuel des menaces, cette protection est devenue largement insuffisante et, en Europe, pratiquement obsolète.

La raison principale de cette obsolescence est une réglementation européenne qui a transformé la sécurité des paiements sans même que beaucoup d’utilisateurs s’en rendent compte. Cette évolution a rendu le simple couple « numéro de carte + CVV » inopérant pour la plupart des transactions.

Comment la directive DSP2 a rendu le CVV obsolète en Europe

Depuis 2019, la Directive sur les Services de Paiement 2 (DSP2), appliquée dans toute l’Union Européenne, impose l’Authentification Forte du Client (SCA) pour la majorité des paiements en ligne. Comme l’explique la société Axido, spécialiste en cybersécurité, cette réglementation exige au minimum deux des trois facteurs d’authentification (connaissance, possession, inhérence). En conséquence, les banques françaises ont massivement adopté la validation mobile via leur application. Chaque fois que vous validez un achat sur votre téléphone avec votre empreinte digitale ou un code secret, vous réalisez une authentification MFA robuste, sans même y penser.

Le CVV simple n’est plus la norme. Les banques françaises et néobanques proposent aujourd’hui des alternatives bien plus sécurisées, transformant la protection de vos paiements :

- Cartes virtuelles à usage unique : Des services comme Revolut, Fortuneo ou N26 permettent de générer des numéros de carte temporaires pour chaque achat en ligne. Une fois la transaction effectuée, le numéro devient invalide.

- 3D Secure 2.0 avec validation biométrique : Des banques comme BNP Paribas et Société Générale utilisent la notification push sur votre smartphone, que vous validez avec votre empreinte digitale ou la reconnaissance faciale via leur application.

- Token dynamique : Certaines cartes haut de gamme intègrent un petit écran affichant un CVV qui change automatiquement toutes les heures, rendant inutile le vol du code statique.

L’histoire du CVV est la parfaite illustration de la philosophie du MFA : une seule preuve n’est jamais suffisante. L’avenir de la sécurité, qu’elle soit bancaire ou informationnelle, réside dans la combinaison intelligente des facteurs.

À retenir

- Le mot de passe seul est un concept de sécurité obsolète. Considérez que tous vos mots de passe sont potentiellement déjà connus des pirates.

- La méthode MFA la plus équilibrée pour un usage quotidien est l’application d’authentification (TOTP), qui est plus sûre que le SMS et fonctionne hors-ligne.

- Le gestionnaire de mots de passe est votre meilleur allié : il génère des mots de passe forts, stocke vos codes MFA et vous alerte sur les failles de sécurité de vos comptes.

Arrêtez de mémoriser vos mots de passe, votre cerveau a mieux à faire : la révolution du gestionnaire

La charge mentale liée à la gestion des mots de passe est un poids inutile que nous nous imposons. Tenter de mémoriser des dizaines de combinaisons complexes est non seulement épuisant, mais contre-productif. Cela mène inévitablement à la réutilisation de mots de passe ou à des variations prévisibles, des portes d’entrée grandes ouvertes pour les pirates. Le piratage de compte n’est pas un risque théorique ; c’est une réalité qui touche de plus en plus de monde, avec près d’un quart des Français (24%) ayant déjà été victimes d’un piratage de compte en ligne.

La solution est de déléguer cette tâche à un outil conçu pour cela : le gestionnaire de mots de passe. L’adopter, ce n’est pas seulement gagner en sécurité, c’est libérer de l’espace mental pour des tâches à plus forte valeur ajoutée. C’est un changement de paradigme : votre cerveau n’est pas un coffre-fort.

En confiant la mémorisation et la génération de mots de passe uniques et complexes à un gestionnaire, vous adoptez une posture de sécurité proactive. Vous n’avez plus qu’un seul mot de passe à retenir : celui de votre gestionnaire, qui doit, bien entendu, être protégé par une authentification multifacteur. Cet écosystème n’est pas une finalité, mais une transition vers un futur encore plus simple et sécurisé.

Le gestionnaire de mots de passe n’est pas un simple coffre-fort, c’est la passerelle vers le futur sans mot de passe avec les Passkeys.

– Gartner, Rapport 2024 sur l’authentification et la gestion des identités

Les Passkeys, basés sur le standard FIDO, sont la prochaine étape. Ils remplacent complètement le mot de passe par une authentification biométrique sur vos appareils. Votre gestionnaire de mots de passe est déjà en train de devenir votre gestionnaire de Passkeys, orchestrant cette transition en douceur.

N’attendez pas de devenir une statistique. Prenez 15 minutes aujourd’hui pour activer le MFA sur vos comptes essentiels et installez un gestionnaire de mots de passe. C’est l’investissement le plus rentable pour votre tranquillité d’esprit numérique et le premier pas vers un futur sans la contrainte des mots de passe.

Questions fréquentes sur la double authentification

Que faire si je perds mon téléphone avec mon application MFA ?

C’est LA question qui freine le plus les utilisateurs. La solution : les codes de secours (backup codes). Lors de l’activation du MFA, tous les services génèrent 8 à 10 codes uniques. Imprimez-les immédiatement et rangez-les avec vos papiers importants (passeport, contrat de location). Chaque code permet une connexion d’urgence et vous donne le temps de reconfigurer votre MFA sur un nouveau téléphone.

Comment aider mes parents à activer le MFA sans connaître leurs mots de passe ?

Guidez-les par téléphone ou visio en partageant leur écran. Demandez-leur de se connecter eux-mêmes, puis dirigez-les vers les paramètres de sécurité. Utilisez des mots simples : « C’est comme un deuxième verrou sur ta porte ». Configurez leur téléphone comme appareil de confiance pour éviter les demandes répétées. Notez ensemble où ranger les codes de secours.

Le MFA fonctionne-t-il à l’étranger ou sans connexion internet ?

Excellente nouvelle : les applications d’authentification (Google Authenticator, Microsoft Authenticator) génèrent des codes TOTP qui fonctionnent totalement hors-ligne. Contrairement au SMS qui nécessite du réseau, ces applications utilisent l’horloge de votre téléphone pour créer un nouveau code toutes les 30 secondes, même en mode avion.